サブドメイン・サブディレクトリ、失敗した.htaccessでSSL設定

ブログで脆弱性を食らった自分です

とりあえずメインドメインをやれば問題ないと思いましたが、後々xサーバーからストレスなお返事がきました

個人的に忘れたと言うより「誰も解説してない」+「良く分かりづらい」ので放置してました

ネット上に凄い探りましたが全然分かりませんでした、xサーバーの説明だと全く分かりませんでした、んーんーで1時間探してやっと見つけました

言われると簡単な話ですが

- 初心者

- 初めてのスパム

- 脆弱性

を食らった時はかなり致命的です

初心者に対して脅迫としか思えない内容のメールが来ます!ちゃんとやらないと消すぞ!みたいな・・・、

xサーバーマニュアルは全く分かりませんでした、今でも分かりませんでした

今回は是非、覚えて頂ければ幸いです。

Table of Contents

サブドメイン+サブディレクトリSSL設定手順

手順説明を行います、たまにページが変更されますのでご注意ください

画面は小さいですがxサーバーを開いてみると雰囲気が分かります。

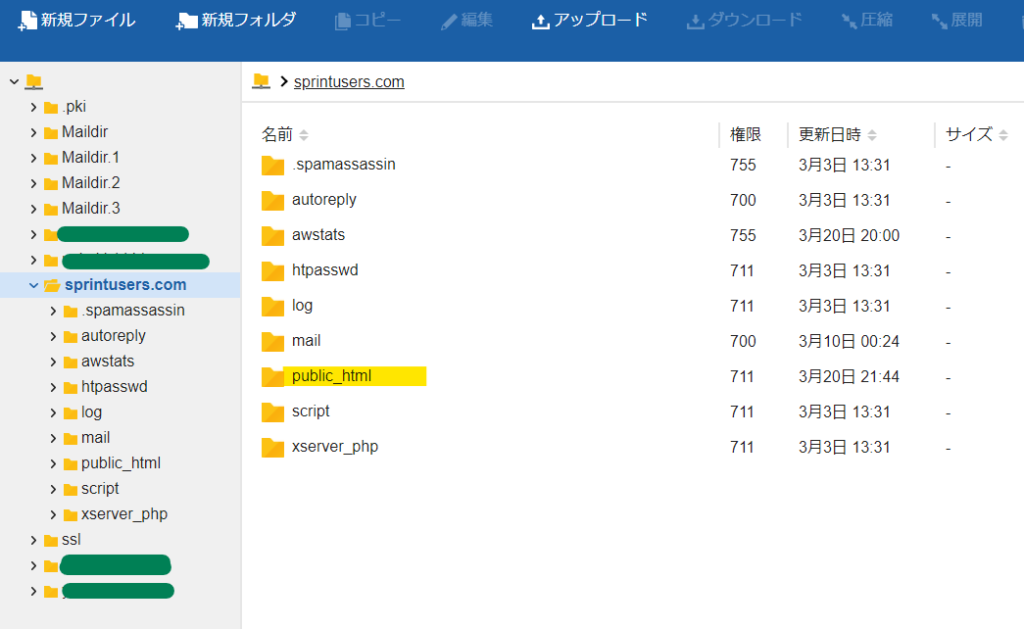

手順①:xサーバー→ファイルマネージャーをクリック

サブドメイン・サブディレクトリなどは「サーバーパネル」ではなく、「ファイルマネージャー」に入っています

すでに致命的です、これを調べるだけでも30分以上かかりました

手順②:開けたら自分のドメインをクリック

よく見てください、すでにSSLをクリックしたくなります、黄色い部分のメインドメインをクリックしてください

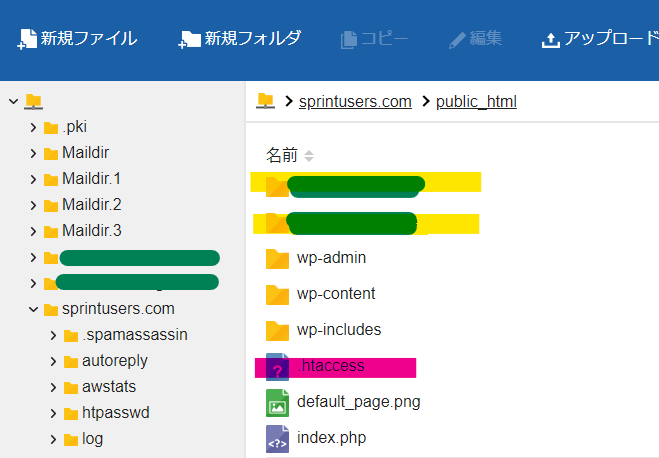

手順③:pubic_htmlをクリック

pubic_htmlをクリック

手順④:黄色サブドメインかサブディレクトリをクリック

下に赤いhtaccessがありますがこれではない、こちらはメインドメインのhtaccessになりますのでクリックしない、緑と黄色の部分をクリックしてください

自分のサブドメインやサブディレクトリをクリック

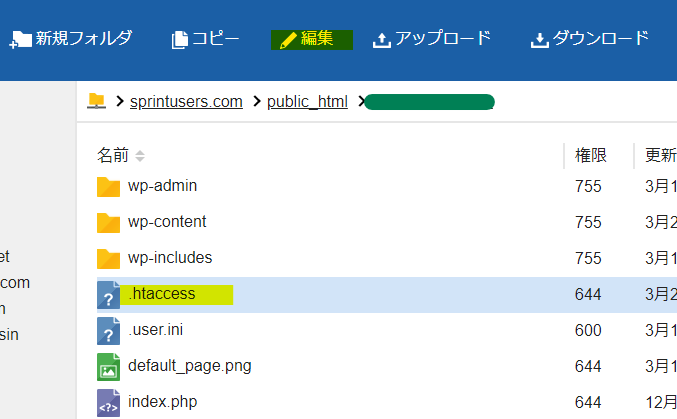

手順⑤:htaccessを押してから上の編集をクリック

- htaccessを押す

- 上の編集がクリック

htaccessを押すと編集が白文字になります(画面が変わる可能性がありますが内容は一緒です)

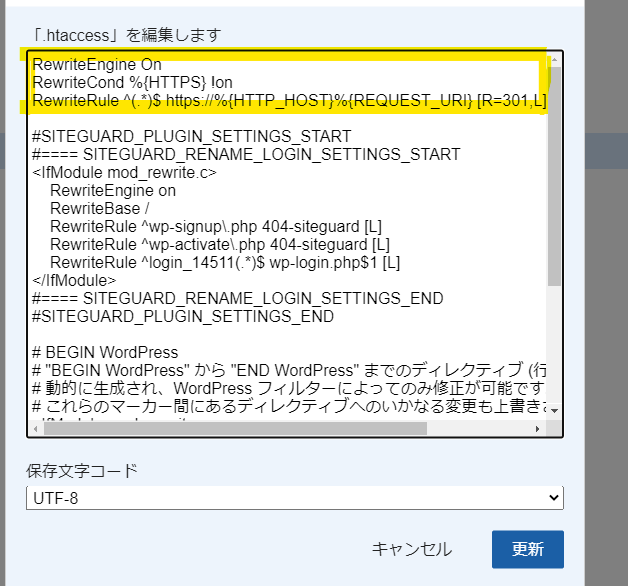

手順⑥:SSL化の設定を入れる

すでに何度もやっていると思いますが下記の内容をそのまま入れください

RewriteEngine On

RewriteCond %{HTTPS} !on

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

↓こちらは私の物です、上記を開けて入れてください

更新して終了です。

手順⑦:簡単なチェック方法

- 自分のアドレスを入れます

- そのあとでsを消してください

- そのあとエンター

リダイヤルが掛かりsが付いた時は成功です

お疲れさまでした

まとめ

皆さん、問題が起きた時かなり苦労すると思います

私は色々やっておりますが、人のブログを一生懸命考えて何とかなりました

正直、全然分かりませんでしたが苦労した体験談を入れておきましたので是非ご確認ください

もしも厳しかったら是非、Twitterでメールしてください、自分で何とかなる事もあります

ダイレクトメールであると1日3回ほど見ますのでご連絡してください

しかし私でも出来ない事もありますので、合わせてxサーバー・Yahoo!知恵袋に連絡をしてください

数を増やせば治る可能性があります。

おまけ:xサーバーから来たメールです!こちらは脆弱性のメールです

ここで食らったのはプラグイン:WP Super Cacheです、更新が遅かったのが問題があったのでしょうか、泣きそうでした。

平素は当サービスをご利用いただき誠にありがとうございます。

エックスサーバー カスタマーサポートでございます。XserverアカウントID:×××××

サーバーID :×××××

ドメイン名 :×××××

×××××

×××××

お問合せ番号:×××××お客様のサーバーアカウントにおいて、

セキュリティ関連機関である「SpamCop」から、

フィッシングサイトが開設されている旨の報告が寄せられました。▼報告のあったURL

×××××

×××××

××××××××××

これを受け、当サポートにてセキュリティ調査を行いましたところ、

お客様がご利用のプログラムにセキュリティ上致命的なバグ(脆弱性)が存在し、

当該脆弱性を第三者に悪用されてしまった可能性が非常に高い状況でございました。そのため、事後のご案内となり大変恐縮でございますが、

緊急措置として下記制限を実施しております。▼サポートにて実施した制限内容

・ドメイン【×××××,×××××,×××××】において「WordPressセキュリティ設定」の全機能を有効化

▼マニュアル > WordPressセキュリティ設定

https://www.xserver.ne.jp/manual/man_server_wpsecurity.php

https://support.xserver.ne.jp/manual/man_server_wpsecurity.php・ドメイン【×××××, ×××××, ×××××】において「WAF設定」の全機能を有効化

▼マニュアル > WAF設定

https://www.xserver.ne.jp/manual/man_server_waf.php

https://support.xserver.ne.jp/manual/man_server_waf.php

※「WAF設定」についてはコンテンツに支障がない限り、

有効にしたままとすることを推奨いたします。・設置されていた不正プログラムファイルについて、

パーミッションを「000」へ変更し、機能を無効化[不正プログラムと思われるファイル一覧]

××××××××××

×××××

×××××

×××××

×××××

×××××

×××××

×××××

×××××

×××××

×××××

×××××

×××××

×××××

×××××

×××××

この度のような不正アクセスの被害に遭われた場合、

検出された不正なファイル以外にも、他の不正なファイルや

バックドア(不正アクセスを容易とする仕組み)などが

設置されている可能性が考えられます。不正アクセスによる被害の発生を防ぐため、下記内容をご確認いただき、

ご対応下さいますよう、よろしくお願いいたします。■目次■

【1】サポートにて実施したセキュリティ調査について

【2】お客様に行っていただきたい対応内容について

【3】推奨される設定について【4】自動バックアップ機能について

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

【1】サポートにて実施したセキュリティ調査について

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━お客様のサーバーアカウントにおいて

前述の不正なファイル(ウイルス、マルウェアなど)が検出されました。上記ログに記載されているファイルにつきましては、

不正に設置または改ざんされている可能性が高くございます。なお、不正アクセスの根本原因は下記パターンに大別されます。

▼不正アクセスの根本原因

(1)お客様が運用中のプログラム(WordPress等)において

プログラム(WordPress等)の管理パスワードが流出し、第三者に不正ログインされた。

セキュリティ上問題のある致命的なバグ(脆弱性)が存在し、第三者に脆弱性を利用された。

不正ログインされる、もしくは脆弱性が存在する場合、WordPressに限らず

下記のような操作をプログラム経由で実施されてしまう可能性がございます。(一例)

・WordPressやFTP、メール等のアカウントのID、パスワードの奪取

・不正なアカウント、不正なファイルの設置

・既存ファイルの改ざん

・他者への攻撃の実行

・不正なコンテンツ、フィッシングサイトの公開・開設(2)お客様のサーバーアカウントに関するFTP情報が流出し、

第三者に不正にFTP接続をされた。→FTP操作自体によるファイル改ざんはもとより、任意のプログラムを設置することでどんな操作でも実行できてしまいます。

お客様のサーバーアカウントにおいては不審なFTPアクセスが見られないことから、

消去法的なご案内となりますが、

プログラム(WordPress等)の管理パスワードが流出しプログラムを悪用されたか

お客様が運用中のプログラムの脆弱性を悪用されてしまった可能性が高いものと思われます。━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

【2】お客様に行っていただきたい対応内容について

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━お客様のPCや運用中のサイトのセキュリティ対策は

お客様ご自身にて管理を行っていただく責任がございます。この度の不正アクセスについて、原因を根絶し、不正に設置されたファイルや

改ざんされたファイルをサーバーアカウント上から完全に駆逐するため、

大変お手数ですが、下記作業をなさいますようお願いいたします。───────────────────────────────────

ご利用のPCにてセキュリティチェックを行ってください。

お客様のご利用PC端末にてセキュリティソフトを最新版に更新していただき、

ウイルスチェックと駆除をおこなってください。また、Windows UpdateやAdobe Reader、Flash Playerなどの

ご利用PC端末にインストールされているソフトウェアにつきましても、

最新版へ更新してください。※本件はプログラムの脆弱性に起因する不正アクセスの可能性が高い状況では

ございますが、念のため上記ご確認をお願いいたします。───────────────────────────────────

検出されているすべてのファイルの完全削除 または、該当ドメイン名を「初期化」してください。

下記、ケース1、ケース2のうち【いずれか一方のみ】を実施してください。

※いずれの対応を行った場合でも、後続~ [5]の作業は必須となります。

───────────────────────────────────

ケース1■検出されているすべてのファイルの完全削除する場合 (※推奨)

───────────────────────────────────

前述「サポートにて実施した制限内容」にリストアップされている

[不正プログラムと思われるファイル一覧]に記載されている【すべてのファイル】について

ファイルの削除を実施してください。※ファイルを別の場所に移動させる、ファイル名を変更するといった対応は効果がございません。

※パーミッションが000となっているものを削除せず、他者が実行できる状態にすると

不正な攻撃が再発し、サポートにおいてより強い制限を実施する可能性がございます。※バックアップや作業用端末に保存されているファイルもすでに汚染されている可能性がございます。

再発防止のため、セキュリティ上問題のない、改ざんされていないクリーンな

データをアップロードなさいますようお願いいたいます。───────────────────────────────────

ケース2■該当ドメイン名を「初期化」する場合 ※該当ドメイン名のウェブ領域に設置されたすべてのファイルが削除されます

───────────────────────────────────

「サーバーパネル」→「ドメイン設定」→該当ドメインの「初期化」と

アクセスしていただき、「ウェブ領域・設定の初期化」をご選択のうえ、

該当ドメイン名を初期化してください。※複数のドメインが汚染されている場合は、

不正プログラムが1つ以上設置されていたドメインについて

ドメイン名を初期化することを推奨いたします。※上記作業により、該当ドメイン名のウェブ領域に設置された

すべてのファイルが削除されます。画像、プログラム、設定ファイルなどの必要なデータは

事前にバックアップを取った上でドメイン名を初期化してください。※上記作業による、データベースの初期化・削除はございません。

───────────────────────────────────

FTPソフトによるデータアップロードなど、

ホームページ再開のための作業を行ってください。

制限時点のデータは不正に改ざんされているデータを含む可能性や

セキュリティ上問題がある可能性がございます。再発防止のため、セキュリティ上問題のない、改ざんされていないクリーンな

データをアップロードなさいますようお願いいたいます。※CGIプログラムをご利用の場合はパーミッションの変更にご注意ください。

───────────────────────────────────

該当ドメインにて設置されていたプログラムにおいて、

脆弱性の調査を必ず行ってください。

不正アクセスの原因を明確にした上で、

ホームページの運用を再開なさいますようお願いいたします。※不正アクセスの原因を特定しないままホームページを再開した場合、

再度同様の被害に遭う可能性が非常に高くなってしまいます。◆「WordPress」や「Joomla!」などのCMSツールをご利用の場合、

脆弱性が発表されていない最新バージョンを必ずご利用ください。

旧バージョンのCMSツールには、脆弱性が報告されているケースが

非常に多くございます。また、プラグインやテーマファイルにつきましても、

最新のものを新規にインストールしていただくことを推奨いたします。───────────────────────────────────

[5] 設置されているWordPress等の設置プログラムについて管理パスワードを変更してください。

WordPress等の設置プログラムにて、管理画面より管理パスワードの変更をお願いいたします。

既に【パスワードが攻撃者によって特定】されており

悪用されている可能性が非常に高い状況です。━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

【重要】管理パスワードの変更をお願いいたします

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

パスワード総当り(ブルートフォースアタック)による攻撃や、

お客様が運用中のプログラムに脆弱性が存在し、

該当脆弱性を悪用され、不正にアクセスの被害にあわれた可能性が高いものと思われます。※これまでと同じパスワードは絶対に設定しないでください。

また、アルファベット・数字を絡めた、第三者に推測されづらい

パスワードをご設定ください。※念のため、今回不正アクセスが発生しておりましたドメイン以外の

WordPress・その他設置プログラムでも、同様に管理パスワードの変更をご検討お願いいたします。───────────────────────────────────

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

【3】推奨される設定について

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━お客様のウェブサイトにてPHPプログラムをご利用の場合、

サーバーパネルの「php.ini設定」にて

「allow_url_fopen」および「allow_url_include」をいずれも

「無効(Off)」にすることを強くお勧めいたします。◇マニュアル:php.ini設定

https://www.xserver.ne.jp/man_server_phpini_edit.php※上記設定項目は「外部ファイルを読み込む/実行する」操作に対する可否設定です。

ご利用のプログラムにより、上記それぞれの設定を「On」にする

必要がある場合もございますが、外部からのデータ読み込み等が必要ない場合、

これら設定は無効にしたうえでプログラムをご運用ください。━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

【4】自動バックアップ機能について

━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━サーバーパネル内の『自動バックアップ』機能により、

【過去7日分まで】のデータはバックアップされており

無償でバックアップデータの取得が可能です。バックアップデータを公開領域に設置する際には、

特に【1】でご案内した不正ファイルが含まれていないかどうか、

十分ご確認いただいた上でご利用ください。◇自動バックアップとは?

https://www.xserver.ne.jp/functions/service_backup.php

https://business.xserver.ne.jp/service/detail_backup.php◇自動バックアップからのデータ取得

https://www.xserver.ne.jp/manual/man_server_download.php

https://support.xserver.ne.jp/manual/man_server_download.php━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━

なお、今後、同様の状況が再度確認された場合、

さらなる制限を実施する可能性がございます。不正アクセスによる被害の発生・再発を防ぐための措置でございます。

何卒ご理解くださいますようお願いいたします。以上、何卒よろしくお願い申し上げます。

ご不明な点などございましたら、お気軽にお問い合わせください。◆本件についてお問い合わせの際は必ず『お問い合わせ番号:×××××』を

ご記載いただき、XserverアカウントIDをお持ちの方は『XserverアカウントID』

『サーバーID』『ドメイン名』も本文に入れて返信してください。◇サポートやサービスに対するご意見・ご要望について

弊社ではお客様からのご意見・ご要望等、【お声】をお待ちしております。

お寄せいただきました【お声】を元に、今後のサービス向上の参考とさせて

いただきますので、なにとぞご協力くださいますようお願い申し上げます。今回サポートからご案内やご返信を行わせていただきましたが

私のメール

お客様のご感想として一番近いものを下記よりお選びください。

ご意見・ご感想を入力するフォームに移動します。

このメールが来た時に泣きそうになります、もしも来たらメールしてください。

私は以前、会社が潰れそうだし危ないと思って転職するためにいっぱい考えました、転職する間に

そしたらコロナで逆に会社が平気になりました、その間にやった副業・プログラミングスクールで今の会社をいつでも辞められるようになりました。

まだ始めていない方は是非、やってみましょう

失敗8割・成功2割ですが1個当たればそれで将来生きて行けます。

Twitter(@jinji222:フォロー10000人)DMで教えることも出来ます。

| 私の副業始めた理由 | 副業オススメ8選 |

私が成功したメインは「ブログ」「せどり」「プログラミングスクール」になっております、「ブログの作り方を確認してください」

| レンタルサーバー:選び方 ≫初心者向けサーバーの選び方 ≫①Xサーバー:説明 |

| テーマ:選び方 ≫初心者向けブログテーマの選び方 ≫①JIN:初心者向け ≫②ストーク19:スマホ向け ≫③アフィンガー:アフィリエイト向け |

| やり方 ≫雑記ブログと特化ブログの作り方 |

| 備品・ソフト ≫画像AC写真・イラストAC ≫画像作成ソフト:Canva Pro ≫Twitter運用:SocialDog ≫検索順位チェックツールGRC |

アフィリエイト・googleアドセンス

|

プログラム(WordPress等)の管理パスワードが流出し、第三者に不正ログインされた。

プログラム(WordPress等)の管理パスワードが流出し、第三者に不正ログインされた。 セキュリティ上問題のある致命的なバグ(脆弱性)が存在し、第三者に脆弱性を利用された。

セキュリティ上問題のある致命的なバグ(脆弱性)が存在し、第三者に脆弱性を利用された。 ~ [5]の作業は必須となります。

~ [5]の作業は必須となります。 該当ドメインにて設置されていたプログラムにおいて、

該当ドメインにて設置されていたプログラムにおいて、